Seiteninhalt

DevOps

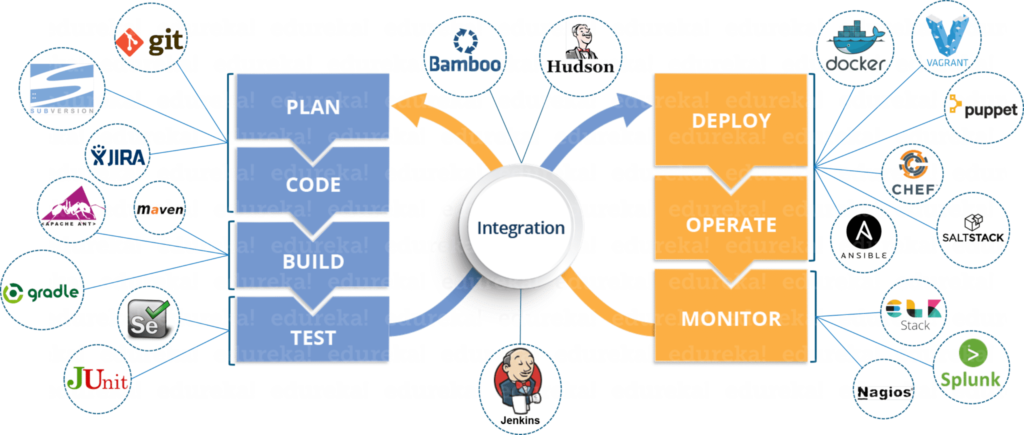

Ursprung der Devops Definition kann unter anderem durch folgende Synonyme abgeleitet bzw. Begrifflich definiert sein:

– DEV (plan, code, build, test)

– OPS (release, deploy, operate, monitor)

Mit DevOps fällt ein großer Teil der klassischen Operations-Arbeit schon an, bevor der Code die Produktivumgebung erreicht. Zu jedem Release gehören Monitoring, Logging und A/B-Tests. CI/CD-Pipelines führen bei jedem Commit automatisch Unit-Tests, Security-Scans und Policy-Checks

aus. Deployments sind automatisiert. Prüfroutinen, Aufgaben und nichtfunktionale Anforderungen werden nun vor dem Release implementiert und nicht erst während oder nach einem kritischen Ausfall.

– Jordan Bach (AppDynamics, https://blog.appdynamics.com/engineering/is-noops-the-end-of-devops-think-again)

Geschwindigkeit, Agilität, Zusammenarbeit, Automatisierung und Software-Qualität sind die zentralen Ziele von DevOps und für viele Unternehmen bedeutet das eine deutliche Veränderung in der Denkweise.

Eine Rolle

- Entwicklung

- Systemadministration

- Site Reliability Engineer

- Cloud Architect

- Platform Engineer

Tätigkeitsbeschreibung

- Automatisierung der Systemadministration

- Sicherstellung des Betriebs von Anwendungen

- Bereitstellung der Methodiken für Software Deployment

- Sicherstellung des Softwareforlaufs

- Entwurf von technischen Architekturen

Best-Practice-Model

- Automatisierung an allen Enden

- Umfangreicher Einsatz von Tools

- Hoher Grad an Virtualisierung

- Strukturierte Arbeitsweise

- Freie Selbstbestimmungs- und Kommunikationswege

DevOps, die nächste Generation eines Systemadministrators

- Rollenwahrnehmung

- Hohe Erwartungen

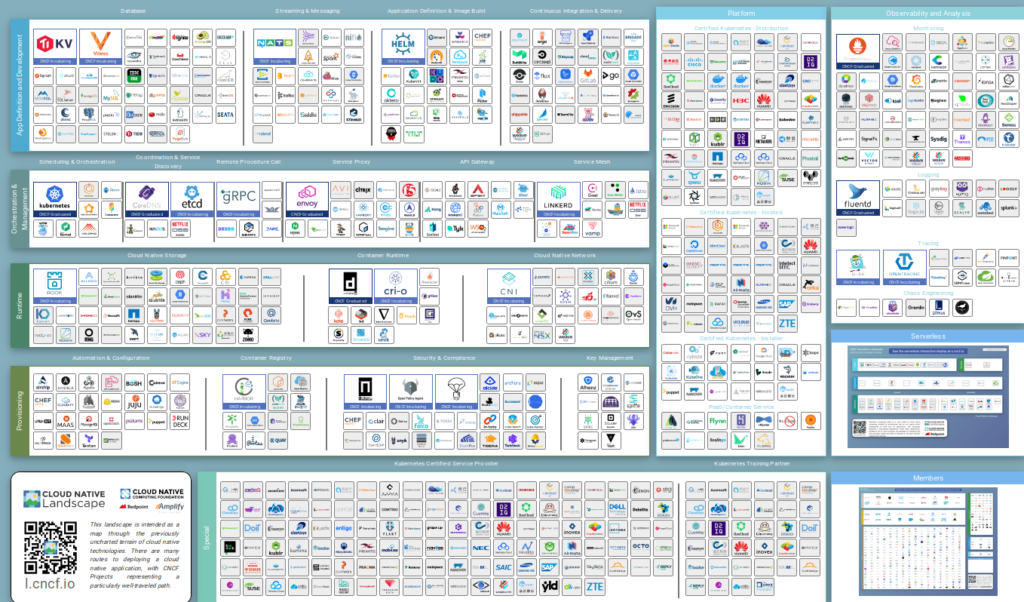

DevOps Toolstack

https://hostadvice.com/blog/devops-toolbox-jenkins-ansible-chef-puppet-vagrant-saltstack/

Cloud-Anbieter (AWS, Azure, GCP etc.)

- Automatisierung von Cloud-Bereitstellungsprozessen

- Integration hybrider Cloud-Systeme (On-Pemise)

- Kenntnisse verschiedener PaaS Lösungen:

– spezifische Datenbanken

– Application Hosting

– Lambda Funktionen (AWS oder Goolge Cloud Functions)

Betriebsysteme

- Administration & Orchestrierung von Linux & Windows Systemen

- Shell / PowerShell

- Konfigurationsmanagement

- Virtualisierung von Betriebssystemen

- Container für Windows und Linux

- Performance- & Problemanalyse

CD & Applications

- Versions Kontrollsysteme (GIT, SV etc.)

- Sicherstellung von Software-Qualität (SonarQube etc.)

- Aufbau und Nutzung von CI-Systemen (Jenkins etc)

- Orchestrierung von Systemumgebungen (Terraform, OpenStack etc.)

- Automatisieren von Prozessen

Agile Scrum etc.)

- Agiles Mindset

- SCRUM-Methodologie

- 2 Wochen Sprints

- Entwicklung in Inkrementen

- Aufwandsschätzung

- KANBAN Methodologie

- Umgang mit Jira

Schwieriges Selbststudium & Gefährliche Situationen in der Unternehmensstruktur

Gefahren

- Einzige Person für den Anwendungsbetrieb

- Permanentes „Feuer löschen“

- Destruktive Kultur

- Keine Möglichkeit zu Gestaltung

- Kein Budget für operative Notwendigkeiten

- Einsatz ohne Erfahrung (Junior DevOps etc.)

Überprüfungen des Betriebes / Bereichs

- Kulturelle Voraussetzungen gegeben

- Existieren Mitglieder des Bereichs

- Offen über Strukturen und technische Gegebenheiten

- Frage nach praktischen Erfahrungen und Stand der Dinge

- Außerhalb des Experimentier Stadiums?

- Klare Vorstellungen

Fragestellung

- Seit wann wird Automatisierung praktiziert?

- Wie viele DevOps Ingenieure gibt es ?

- Ist der betriebene Toolstack bereits in Benutzung?

- Wie viel Entscheidungsspielraum besteht im Toolstack?

- Gibt es Legacy Anwendungen?

- Wie ist die Software-Release-Mentalität?

- Wie ist sichergestellt, dass operative Notwendigkeiten Priorität gegeben wird?

- Für Junioren: Gibt es bereits Senior DevOps Kollegen?

Vorteile des DevOps

- Agile Transition

- Kompetives (Wettbewerbsfähig) Umfeld

- Technische Anforderungen

- Zunehmende Komplexibilität

- Sicherstellung eines Qualitätsniveaus

- Fokus auf Wertschöpfung

DevOps Wiedersprüche / Vorwände identifizieren

- Einzigartigkeit (Branche / Technologie / ..)

- Security & Compliance Anforderungen

- Trennung von Entwicklung und Betrieb

- Security muss von Anfang an Berücksichtigt werden

- Automatisierung von Sicherheit

- Keine Ad-hoc-Zugriffe

- „Least-Privilege“ – Prinzip

- Audit-Logs als Basis aller automatisierten Änderungen

- Schneller Code in Production: Schneller Fix

- Organisationsstrukturen unpassend

- Globale Verteilung von Teams

- Kommunikation fördern

- Regelmäßig persönlicher Austausch

- Kommunikationstools (Slack, Confluence etc.)

- Legacy-Ressourcen und Systeme

- Alte Systeme (Cobol etc.)

- Jedes System hat manuelle Vorgänge

- Manuelle Vorgänge automatisieren

- Fähigkeiten ausbauen

- Kulturaspekte unabhängig von Technologien

Rezept für eine Devops Kultur

- Eigenverantwortung

- Verantwortung eines Teams für das gesamte Ergebnis

- Fähigkeit „Nein“ zu sagen –

- Ende des „Shame Game“ – Entwickler behalten Ihre Verantwortungen bei

- Eigentum von Ressourcen: Systemumgebungen und Tools etc.

- Zusammenarbeit

- Interdisziplinäre Kollaboration: Business, Development, DevOps etc.

- Leiter / Manager teil des Teams

- Präsentationen und Aufzeigen von neuem Möglichkeiten

- Räumliche Möglichkeiten für Kollaborationen

- Vertrauen

- Kontinuierliches Lernen

- Lernen mit Anreizen versehen

- Teilen von Wissen mit Anreizen versehen

- Möglichkeiten für Selbststudium: zB Linkedin etc..

- Brown Bag Sessions (auch interdisziplinär)

- Basis für Prove of Concept POC / Minimum of Environment Product MVP…

Team Strukturen

- Größe der Organisation

- Zentralisierung von wiederverwendbaren Funktionen

- Aufbau zentraler Service-Stacks oder PaaS-Services

- Das „DevOps“ Team

- Automatisierung

- Infrastruktur Provisionierung

- Architekturentwicklung

- Größe des Projektes bzw. der Applikation

- Minimierung der Teamgröße

- Kommunikationsaufwand

- Microservice-Strukturen

- Auslagerung an zentralen Funktionen

- Entwicklungs Methodologie

- SCRUM Verfahren

- Koordinator: SCRUM-Master

- Retroperspektiven

- Arbeit in Inkrementen (2 Wochen Sprints)

- KANBAN Methode

- Unkomplexe Methode

- Aufteilung: ToDo, Aktiv, Fertig etc.

- Projekte ohne Abhängigkeiten

- SCRUM Verfahren

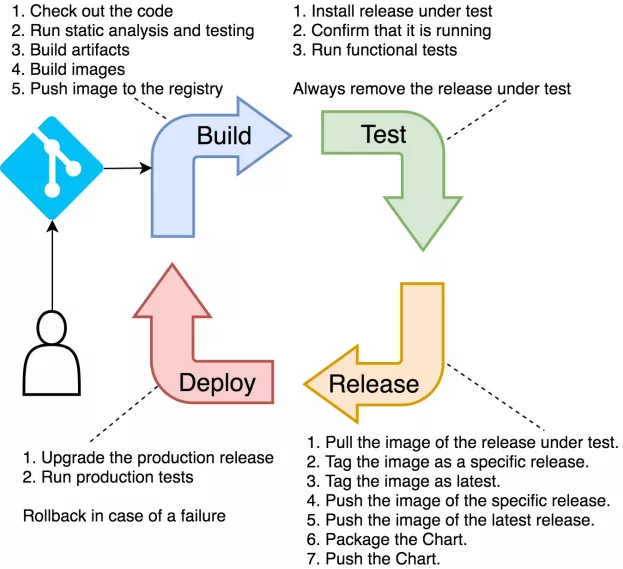

Ziele einer Pipeline

- 100% Automatisierung

- 100% Transparenz

- Einheitliches Vorgehen

- Sicherstellen von Qualität

- Jeder „Commit“ erreicht „Produktion“

Delivery Pipeline / Deployment Pipeline

Der gesamte Prozess und zeitliche Ablauf vom Einchecken des Sourcecodes in das Versionskontrollsystem bis zur Inbetriebnahme in Produktion wird als Delivery Pipeline oder Deployment Pipeline bezeichnet. Die einzelnen mehr oder weniger automatisiert nacheinander ausgeführten Schritte in der Pipeline können beispielsweise sein:

- Der Softwareentwickler checkt neuen oder geänderten Sourcecode in das Versionskontrollsystem ein (Check-in / Commit / Push, z.B. mit Git).

- Der Continuous Integration Server (z.B. Jenkins) bemerkt die Sourcecode-Änderung.

- Der Continuous Integration Server führt die Modultests aus, erzeugt einen Build, assembliert eine Auslieferung und deployt in eine Testumgebung.

- Der Continuous Integration Server führt in der Testumgebung die Integrationstests aus.

- Der Continuous Integration Server startet eine statische Software Qualitätsanalyse (z.B. mit SonarQube).

- In einer weiteren Testumgebung werden Akzeptanztests durchgeführt (z.B. GUI-Tests, z.B. mit HtmlUnit und Selenium).

- In weiteren Testumgebungen werden Last-, Kapazitäts-, Performance- und Skalierbarkeits Tests durchgeführt.

- Oft gibt es anschließend manuell ausgeführte explorative Tests, insbesondere bei speziellen neuen Features. Dies kann mit einer Freigabe für Produktion verbunden werden.

- Die Software wird in Produktion deployt.

Planung des Software-Lifecycle

- Jedes Inkrement ist ein Release-Kandidat

- Entwicklung Methodologie

Waterfall!- SCRUM oder KANBAN

- Architekturdokumentation

- Automatisierung von „Discovery“

- Monitoring-Lösung

- Gemeinsames Medium und Darstellungsmedium zB. Confluence

- Definition von Regeln und Konsequenzen

- Change Management

- Feature Flags

- Hinweise für den Endbenutzer

- integrierte Feedback-Mechanismen

- A/B Tests für spezielle Benutzergruppen

Code

- Software-Code

- Versionskontrolle

- Basis der Kollaboration

- Basis jeglicher Nachvollziehbarkeit

- Dokumentation von Automatisierungen (Commit-ID)

- Kleine Inkremente

- Tools: GitLab, Bitbucket, etc…

- Versionskontrolle

- Aufbau von Code-Quality-Gates

- Kommentar Abdeckung / Dokumentation

- CodeStyle / Komplexität/ …

- Standard Fehler zB. Memory Leak

- Linting: findbugs, Jslint, Tslint etc…

- Lokale Git-Hooks

- Zentrale Statistiken: SonarQube & Dashboards etc.

- Code-Reviews!

- „Early Feedback“

- Kommunikation von Fehlern: Bug Tracking

- Fehler in der Produktion

- Sicherstellen der Behebung von Fehlern

- Issue Tracker: Jira, Bugzilla, TeamCity etc…

- Automatisierung aus den Monitoring-Tools

- Automatisierung Code

- Gleiche Qualität

- Beschreibungsdateien (Puppet/Chef/Ansible/Saltstack)

- Build Server

- Zentrale Sicherstellung von Metriken

- Bereitstellung von Artefakten

- Tools: Jenkins, Bambo, etc

- Bereitstellung von Artefakten

- Verfügbarkeit

- Archivierung

- Tools: Artifactory, HTTP-Server, Build-Server etc…

- Bereitstellung und das bauen von Artefakten möglichst trennen!

Test

- Automatisierung von Tests

- Ausführung im Build-Server

Testing-Stages:- Unit-Test / Regressionstest

- Automatisierte Code-Analyse

- Aufführung auf Build Server automatisch getriggert durch Versionskontrollsystem

- Erzeugte Pakete in einem lokalen Repository Server für weitere Tests speichern.

- Sicherstellung von Metriken (Line-Coverage etc)

- Dokumentation von Ergebnissen zB Jira oder Build-Server

- Integrationstest

- Test von Wirkungen zwischen Applikationen und Abhängigkeiten

- Test in dedizierten Umgebungen

- Aufbau virtueller Umgebungen

- Gesamter Softwarestack (Services, DB‘s, Bussysteme etc.)

- Aufbau mit Service-Stacks (Container, Cloud etc)

- Tools: Docker, Terraform, Vagrant etc.

- User-Acceptance-Test

- Test in dedizierten Umgebungen die Produktiv identisch wird

- Aufbau virtueller Umgebungen

- Aufbau von Trainings Umgebungen

- Aufbau von User-Acceptance-Tests

- User-Acceptance: Auch operationstechnische Aspekte

- Security- / Penetration verfahren

- Performance

- Konfiguration (zB. Feature flags)

- Unit-Test / Regressionstest

- Ausführung im Build-Server

- Bereitstellung aller Technologien für lokale Tests beim Entwickler

- Sicherstellen aller Qualitätsaspekte vor Code-Push

- Virtuelle Maschinen oder Container

- Reproduktion der der Build-Umgebung auf lokalen Systemen

- Tools: Vagrant, Docker etc.

- Test von Automatisierungen

- Konfigurationsdateien müssen getestet werden

- Test in unterschiedlichen Umgebungen

- Test mit virtuellen Maschinen oder Containern

- Cloud: test mit temporären Ressourcen

- Sicherstellung des Aufbaus von Stand Null

Release

Dokumentation und Kollaboration

- Dokumentation der vorherigen Ergebnisse (Code, Metriken, Tests)

- Versionskonzept (zB. Commit-ID)

- Quality Gates mit Freigabe (Release Freigabe manuell)

Deployment

- Bereitstellen von Software

- Platform / Technologie / …

- Konfigurationsmanagement-Tools (Puppet, Ansible, Saltstack)

- Scripts durch CI-Server (Jenkins, GoCD, …)

- Push von Images (Container, VM‘s)

- Zero-Dependency-Deployment

- Definition von Smoke-Tests und Health-Checks

- Nutzung von Container

- Images eines Betriebssystems

- Alle Abhängigkeiten im Image

- Generische Server für Deploament

- Konsistentes Artefakt als Deployment

Operation

- Automatisierung

- Wiederkehrende Aufgaben

- Stabilisierung von Prozessen

- Scripte / Makros / Selenium etc…

Monitoring

- Application Performance Management APM

- Instrumentalisierung von Applikationen Messen von:

- Antwortzeiten

- Datenbankzugriffe

- Last-Hotspots

- Service-Kommunikation

- Fehler

- Tools: AppDynamics, Dynatrace, NewRelic

- Instrumentalisierung von Applikationen Messen von:

- End-User-Monitoring

- Wargenommende Störungen

- Einbindung in Frontend der Anwendung

- Meldung von Fehlern

- Absprungrate, Performance etc…

- Syntetic-Monitoring (Prozessüberwachung)

- Überprüfung kritischer Geschäftsprozesse

- Bot Systeme testen Verfügbarkeit

- Automatisierung von GUI / Web

- Wiederverwendung von UI-Tests

- Sicherstellen der Transparenz

- Tools: Selenium, CI-Server etc.

- Log-Monitoring (Graylog, Syslog)

- Identifizieren von Fehlermeldungen

- Erhebung von Metriken anhand von Inhalt

- Applications-Logs, Webserver-Logs, OS-Logs etc.

- Identifikatoren / Labels nutzen (Server A, Application, B Instanz 1)

- Tools: Elk, Splunk, Kibana, Graphite, Graphana

- OS-Monitoring

- Hardware Metriken

- Baseline definieren

- Visualisierung der Metriken

- Dashboards definieren

- Tools: Grafana, Prometheus, Nagios, Zabbix etc.

DevSecOps

- Automatisierung von projekten/Code Schwachstellen-Prüfung

- Speicherlecks

- Codefehler (Escaping etc)

- Sicherheitslecks in Abhängigkeiten

- Automatisierung von Security/Penetration-Tests

- OWASP

- OpenVas

- SSL-Zertifikate + Prüfung

- Lasttests

- Definition von Quality-Gates

- Kryptographische Absicherung/ Secret-Orchestrierung

- Applikation Passwörter, Private Keys etc.

- Im Versionskontrollsystem

- Im CI-Tools (Jenkins)

- Temporäre freigaben

- Multi-Passwort-Lösungen (Vault)

- Auditing/Logging

- Dokumentationen von Manipulationen / Abweichungen

- Dokumentationen von Änderungen

- Änderungen mit definierten Jobs

- Dokumentation von Versionen und Zeitpunkte

- Zentrale Sammlung von Applikationen

- Datenverknüpfung sicherstellen

- Beispiel: Elasticsearch, Splunk

- Network Access Control

- Ad-hoc Änderungen

- Automatisierungen:

- Dokumentation

- Dauer

- Abhängigkeiten

- Weitere Absicherungsmaßnahmen für Container

- Applikationen innerhalb des Containers möglichst nicht als root laufen lassen

- CAP(Capabilities)-Limitierung / einschränken

- cgroups

- User-Namespaces aktiv

- seccomp/SELinux/Apparmor einsetzen

- keine SUID Binaries im Container

- Kernel up to date halten

- Host härten, aktuelle Patchlevel

- Hostzugriff nur explizit authentifiziert und autorisiert

- Netzwerksicherheit

- Software Defined Networking (SDN)

Cloud-Applikationsübersicht